Pastikan Anda telah memahami materi di peering VPC sebelum membaca panduan ini.

Secara default, konfigurasi peering hanya mengizinkan jaringan Vertex AI yang di-peering untuk menjangkau endpoint di subnet lokal Anda. Dengan mengekspor rute kustom, jaringan produsen dapat menjangkau jaringan lain yang memiliki rute statis atau dinamis ke jaringan Anda.

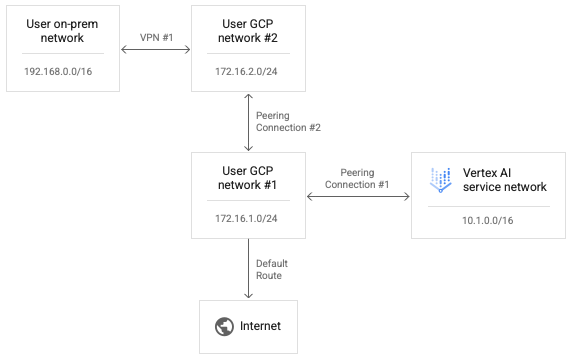

Karena peering transitif tidak didukung, maka koneksi dari Vertex AI tidak dapat menjangkau endpoint di jaringan lain yang di-peering langsung ke jaringan Anda meskipun "Ekspor rute kustom" diaktifkan. Dalam contoh yang ditampilkan pada diagram berikut, paket dapat melewati Koneksi Peering #1, tetapi gagal melewati Koneksi Peering #2.

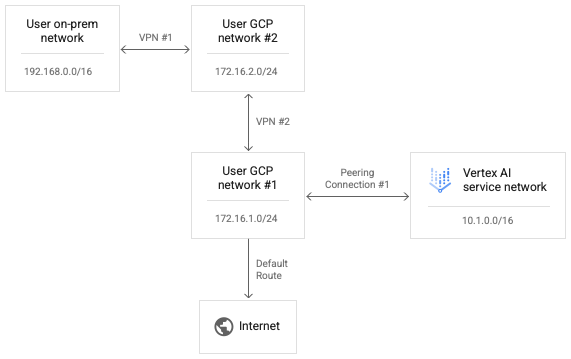

Agar Vertex AI dapat menjangkau Jaringan Pengguna #2, ganti Koneksi Peering #2 dengan VPN #2 seperti yang ditunjukkan pada diagram berikut.

Dengan mengaktifkan rute kustom di Koneksi Peering #1, paket IP dari jaringan Vertex AI dapat menjangkau Jaringan Pengguna #2.

Agar paket respons dari Jaringan Pengguna #2 dapat dirutekan kembali ke

jaringan Vertex AI, rute kembali juga harus ada di tabel perutean

untuk Jaringan Pengguna #2. Karena rute VPN dipertukarkan menggunakan Border Gateway Protocol (BGP)

di Cloud Router, maka kita dapat menyesuaikan konfigurasi BGP

pada Pengguna #1 untuk mengiklankan rute ke rentang jaringan Vertex AI

10.1.0.0/16 ke Jaringan Pengguna peering #2.

Perlu diperhatikan bahwa Anda dapat mengedit kedua sisi konfigurasi BGP VPN #1 agar jaringan lokal dan jaringan Vertex AI dapat saling mempelajari rute. Karena tidak ada upaya untuk mengirimkan paket selanjutnya dari jaringan Vertex AI, atau paket respons melalui koneksi peering berurutan terkait jaringan tunggal mana pun, maka tidak satu pun dari upaya penerusan ini diblokir secara eksplisit.

Menyiapkan Konektivitas dari Vertex AI ke internet

Jika tidak ada jaringan yang ditentukan saat meluncurkan beban kerja, beban kerja akan dijalankan dalam project produsen yang dikelola Google terpisah.

Jika jaringan ditentukan, beban kerja akan dijalankan dalam project produsen yang di-peering ke project konsumen.

Secara default, jaringan Vertex AI memiliki rutenya sendiri ke internet dan jaringan produsen memiliki rute defaultnya sendiri ke internet.

Untuk memaksa koneksi keluar dari jaringan produsen untuk dirutekan melalui jaringan Anda, Anda dapat mengaktifkan Kontrol Layanan VPC untuk peering. Perhatikan bahwa ini adalah konfigurasi terpisah dari Kontrol Layanan VPC.

Mengaktifkan Kontrol Layanan VPC untuk peering menyebabkan perubahan berikut pada jaringan Vertex AI:

- Menghapus rute internet default.

- Membuat rute untuk tujuan

199.36.153.4/30dengan next hop gateway internet default. - Membuat zona pribadi yang dikelola Cloud DNS untuk

*.googleapis.comdengan data yang sesuai agar dapat memetakan nama host ke salah satu dari empat alamat tersebut. - Mengizinkan zona tersebut untuk digunakan oleh jaringan VPC

servicenetworking.

Dengan perubahan ini, Anda dapat mengekspor rute default dari jaringan untuk memastikan bahwa koneksi keluar ke internet dirutekan melalui jaringan VPC Anda. Perubahan ini juga memungkinkan Anda menerapkan kebijakan yang diperlukan ke traffic keluar dari Vertex AI.

Bekerja dengan Kontrol Layanan VPC

Jika jaringan ditetapkan untuk beban kerja dan Kontrol Layanan VPC diaktifkan, beban kerja akan berjalan di jaringan produsen yang di-peering ke project konsumen dan tunduk kepada kebijakan yang sama dengan jaringan konsumen.

Jika kebijakan ini memblokir traffic keluar, beban kerja tersebut juga tidak akan dapat menjangkau internet. Dalam hal ini, Anda harus mengikuti langkah-langkah di bagian sebelumnya untuk memaksa traffic keluar dari workload untuk melewati instance NAT di jaringan VPC Anda.

Menyiapkan Konektivitas dari Vertex AI menggunakan proxy

Pola lain untuk mengontrol IP keluar dari Vertex AI adalah memaksa koneksi keluar dari workload untuk melewati proxy web yang Anda kontrol. Hal ini juga memungkinkan pemeriksaan kepatuhan koneksi keluar.

Namun, penggunaan proxy pihak ketiga akan memaksa pengguna mengelola sertifikat proxy untuk keluhan autentikasi. Selain itu, proxy ini mungkin tidak mengusulkan daftar cipher suite yang berpotongan dengan yang diharapkan oleh Vertex AI SDK dan API.

Google Cloud kini menawarkan Proxy Web Aman untuk memfasilitasi pola ini. Sekarang Anda dapat mengikuti panduan memulai Men-deploy instance Proxy Web Aman dan menyesuaikan beban kerja Anda agar dapat digunakan untuk koneksi keluar. Koneksi ini tampaknya akan berasal dari alamat IP sumber proxy.

Jika library KFP belum diinstal di image komponen, pipeline akan mencoba menginstalnya sebelum menjalankan kode yang mungkin telah Anda tentukan proxy-nya.

Jika pipeline bergantung pada proxy untuk menginstal paket dari internet, upaya ini akan gagal dan Anda mungkin melihat error seperti berikut:

Could not find a version that satisfies the requirement kfp==2.7.0

Dalam kasus seperti ini, jika tidak dapat menginstal KFP sebelum menjalankan kode, Anda harus menggunakan image dengan KFP yang sudah terinstal.

Anda dapat menambahkan KFP ke image dasar mana pun dan memasukkannya ke repositori Anda.

Contoh Dockerfile berikut menambahkan KFP ke image dasar python:3.8.

FROM python:3.8

RUN pip install kfp==2.7.0

Kemudian, Anda dapat mengonfigurasi pipeline @component untuk menggunakan gambar ini:

@component(base_image="$PATH_TO_YOUR_REPOSITORY:YOUR_IMAGE")

Setelah komponen pipeline berjalan, kode Anda dapat dengan bebas menginstal paket

lain dengan melalui proxy. Contoh berikut menginstal numpy

menggunakan proxy di http://10.10.10.10:443.

import subprocess

subprocess.call(['pip', 'install', '--proxy', 'http://10.10.10.10:443', 'numpy'])`

Menyiapkan daftar yang diizinkan untuk akses API

Untuk transaksi antara workload Vertex AI dan Google API, Anda harus mengizinkan akses dari workload ke rentang IP yang digunakan oleh Google API. Untuk itu, Anda dapat menjalankan skrip yang disediakan untuk menampilkan alamat IP bagi domain default.