Vertex AI のプライベート アクセス オプションの表の [プライベート サービス アクセス] 列にあるチェックマークが付いている Vertex AI サービスは、プライベート サービス アクセスを介してサービスに接続する必要があります。

これらの Google が管理する Vertex AI サービスは、サービス ユーザーのオンプレミス、マルチクラウド、VPC ワークロードとの双方向通信をサポートします。

このプライベート通信は、内部 IP アドレスのみを使用して行われます。VM インスタンスは、インターネット アクセスまたは外部 IP アドレスがなくても、プライベート サービス アクセスを介してサービスにアクセスできます。

Vertex AI は、Google が管理する VPC ネットワークでホストされるサービスを提供します。プライベート サービス アクセスを使用すると、VPC ネットワーク ピアリング接続を介して、これらの Vertex AI とサードパーティ サービスの内部 IP アドレスにアクセスできます。

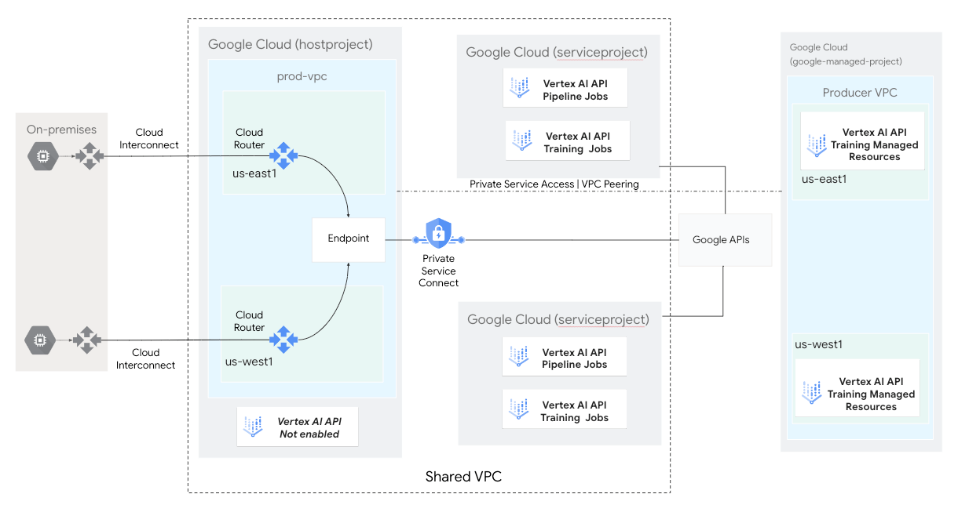

次の図は、共有 VPC デプロイメントの一部として、サービス プロジェクト内(serviceproject)でトレーニング ジョブとパイプライン ジョブ用の Vertex AI API が有効で、管理されているカスタム トレーニングアーキテクチャを示しています。これらのコンポーネントは、サービス プロデューサーの VPC ネットワークに Google が管理する Infrastructure as a Service(IaaS)としてデプロイされます。サービス ユーザーの VPC ネットワーク(hostproject)は、プライベート サービス アクセス接続を介してこれらのサービスにアクセスします。

プライベート サービス アクセスのデプロイ オプション

新しいプライベート接続を作成するか、既存のプライベート接続を変更できます。プライベート サービス アクセスを構成する前に、VPC ネットワークと IP アドレス範囲の選択に関する考慮事項を理解しておく必要があります。

新しいプライベート接続を作成するには、まず割り当てられた IP 範囲を作成してから、VPC ネットワークと Google が管理する Vertex AI サービス間にプライベート接続を作成する必要があります。

または、既存の接続を変更することもできます。詳細については、プライベート接続を変更するをご覧ください。

Vertex AI サブネットの推奨事項

次の表に、Vertex AI サービスの推奨サブネット範囲を示します。

| Vertex AI の機能 | 推奨されるサブネット範囲 |

|---|---|

| マネージド ノートブック インスタンス | /29 |

| Vertex AI Pipelines | /21 |

| カスタム トレーニング ジョブ | /19 |

| ベクトル検索のオンライン クエリ | /16 |

| オンライン予測のプライベート エンドポイント | /21 |

デプロイに関する考慮事項

ここでは、オンプレミス、マルチクラウド、VPC のワークロードと Google マネージド Vertex AI サービスの間の通信の確立方法に影響する重要な考慮事項について説明します。

IP アドバタイズ

Cloud Router からプライベート サービス アクセス サブネット範囲をカスタム ルート アドバタイズとしてアドバタイズする必要があります。詳細については、カスタム IP 範囲のアドバタイズをご覧ください。

VPC ネットワーク ピアリング

サービス プロデューサーのネットワークに、オンプレミス ネットワークにトラフィックを転送する正しいルートが存在しない可能性があります。デフォルトでは、サービス プロデューサーのネットワークは、VPC ネットワークからのサブネット ルートのみを学習します。このため、サブネット IP 範囲以外からのリクエストは、サービス プロデューサーで破棄されます。

このため、VPC ネットワークでピアリング接続を更新して、サービス プロデューサーのネットワークにカスタムルートをエクスポートする必要があります。ルートをエクスポートすると、VPC ネットワーク内のすべての有効な静的ルートと動的ルート(オンプレミス ネットワークへのルートなど)がサービス プロデューサーのネットワークに送信されます。サービス プロデューサーのネットワークは、これらのルートを自動的にインポートします。これにより、VPC ネットワーク経由でオンプレミス ネットワークにトラフィックを戻すことができるようになります。

ファイアウォール ルール

オンプレミス環境とマルチクラウド環境を Google Cloud に接続する VPC ネットワークのファイアウォール ルールを更新して、プライベート サービス アクセス サブネットとの上り(内向き)トラフィックと下り(外向き)トラフィックを許可する必要があります。